Как говорится в сообщении на сайте Минюста США, Витте предстала перед судом в Кливленде, штат Огайо, ее обвиняют в участии в группировке, совершившей множество киберпреступлений и ответственной за разработку трояна-вымогателя Trickbot.

"Trickbot Group действовала в России, Белоруссии, на Украине и в Суринаме и в первую очередь нацеливалась на компьютеры, принадлежащие компаниям, организациям и частным лицам, в том числе в Северном округе Огайо и в других местах США", — говорится в сообщении.

Витте арестовали в Майами. Ей грозят длительные тюремные сроки по каждому вмененному эпизоду, по некоторым речь идет о 20 и 30 годах.

"Согласно обвинительному заключению, Витте и другие соучастники с ноября 2015 года похищали деньги и конфиденциальную информацию у жертв, включая предприятия и их финансовые учреждения в США, Великобритании, Австралии, Бельгии, Канаде, Германии, Индии, Италии, Мексике, Испании и России с помощью вредоносного ПО Trickbot", — сообщает Минюст США.

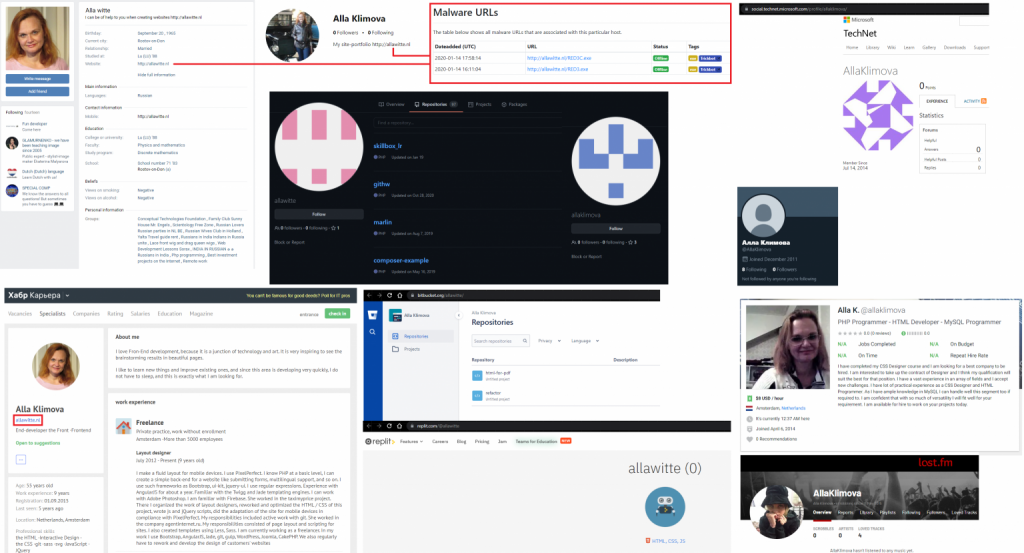

Женщине предъявили обвинения по 19 пунктам, а ИБ-сообщество обсуждает, что Витте, похоже, не слишком стремилась скрыть свою личность и даже размещала на личном сайте версии TrickBot, находящиеся в разработке.

На сайте Linkedin.com Алла Витте поделилась деталями своей биографии: окончила Латвийский университет в 1988 году, бакалавр прикладной математики, работала на Рижском радиозаводе (RRR), писала различные коды для архивирования, сжатия данных. В 1993-99 гг. работала менеджером по продажам в Риге, а в 1999-2003 гг. была учителем математики и информатики в одной из рижских средних школ.

Затем проживала в Южной Америке, удаленно работала девелопером.

Что касается TrickBot — это один из крупнейших и наиболее успешных вредоносов на сегодняшний день. Малварь была замечена впервые еще в 2015 году, вскоре после серии громких арестов, которые существенно изменили состав хак-группы Dyre.

За прошедшие годы малварь эволюционировала из классического банковского трояна, предназначенного для кражи средств с банковских счетов, до многофункционального дроппера, распространяющего другие угрозы (от майнеров, до шифровальщиков и инфостилеров).

Осенью 2020 года была проведена масштабная операция, направленная на ликвидацию TrickBot. В ней принимали участие правоохранительные органы, специалисты команды Microsoft Defender, некоммерческой организации FS-ISAC, а также ESET, Lumen, NTT и Symantec. Тогда многие эксперты писали, что хотя Microsoft удалось отключить инфраструктуру TrickBot, скорее всего, ботнет «выживет», и в конечном итоге его операторы введут в строй новые управляющие серверы, продолжив свою активностью. К сожалению, так и произошло.